在社区成长营网络与安全第一期分享中,SmartX 高级产品营销经理张涛介绍了网络安全的重要性,和虚拟化环境下东西向安全的指导思路(点击查看第一期图文总结)。

网络与安全第二期分享继续由张涛老师提供,以下为内容回顾。

SmartX 社区成长营

在 SmartX 用户社区,我们将通过系列成长营活动,持续分享技术干货内容与行业解决方案,与社区成员共同成长。

欢迎添加管理员,加入 SmartX 用户社区

大家晚上好,我是来自 SmartX 的张涛。我今天将围绕 SmartX 网络与安全产品 —— Everoute —— 是如何通过微分段技术实现 “零信任” 的安全理念来进行分享。分享内容主要包括以下五个部分:

- 回顾:为什么需要微分段?

- 市场上主流微分段解决方案概述

- “安全微分段” 内生在超融合架构中的原理和优势。

- Everoute 微分段安全策略举例。

- 如何对可疑虚拟机进行 “一键式” 隔离?

回顾:为什么需要微分段?

虚拟化和云计算的发展促进了应用和数据的高度集约化部署。面向最终用户应用需求的爆炸式增长,推动了应用开发、部署和迭代模式的变化:从传统的 “高、大、全” 的单体架构转向 “小、快、灵” 的微服务架构。

应用网格化、敏捷性和移动性特点因此日益明显,云内和云间横向互访和数据交流的频度得以进一步提高,传统 “安全边界” 不再可靠。与此同时,“最小权限原则” 指导下的东-西向隔离的重要性却日益凸显。

产生这样的原因是因为虚拟化技术的诞生,让以往信息化系统的最小单位从“物理主机” 变为 “虚拟主机”。连带着,用于连接各个单元的不再是网线,而是虚拟接口,主机彼此间的安全边界也逐步消融到虚拟化集群内部。

基于物理主机为最小单位发展出来的安全体系,逐渐失去了防御的目标。容器化的普及,更是进一步加深了人们对不可见的边界及安全问题的忧虑。

面向虚拟化和容器的 “微分段”(Micro-Segmentation)因此应运而生,这也是在云内/云间对应用/数据进行 “微颗粒度隔离” 的具体技术方法。

SMTX OS 是由 SmartX 自主研发的超融合软件,提供计算虚拟化、分布式存储和网络与安全等功能。

SmartX 解决方案中的 Everoute 是基于云原生和 SMTX OS 虚拟化、面向云原生和 SMTX OS 虚拟化的网络与安全产品,可以为虚拟机和容器创建符合 “零信任” 要求的微隔离环境,并通过集中的策略管理平台,减轻虚拟化和安全管理员繁重的日常操作。

以下为超融合模式下的应用虚拟化和分布式架构示意图。

市场上主流微分段解决方案概述

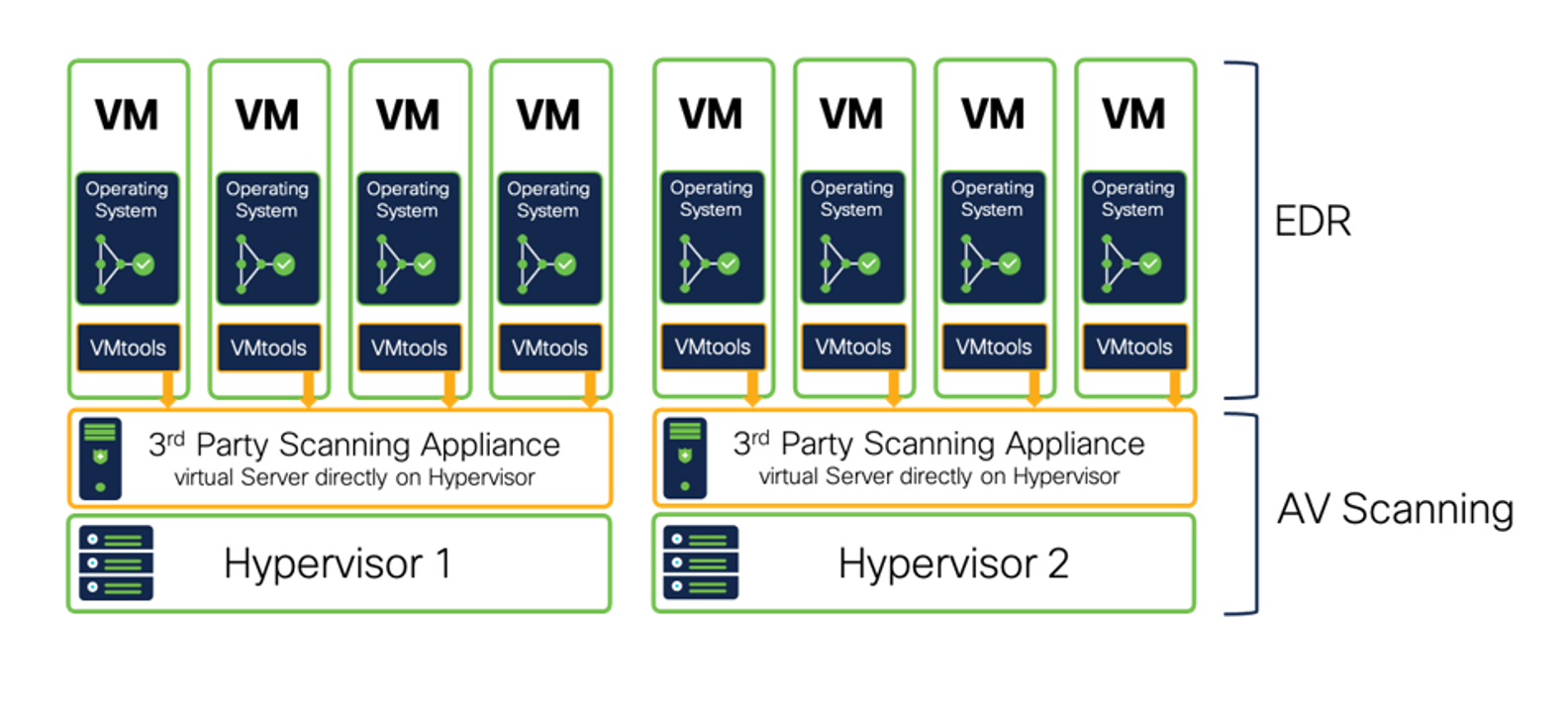

目前市场上有三种主流的微分段解决方案。在基于虚拟化网络的微分段产品之前,常用的第一种是通过在每个虚拟机内部安装终端安全软件/插件,来实现微颗粒度的安全控制(如下图)。

但这种方式存在以下三个不足:

1)安装在客户虚拟机内部的安全产品仅能对单个虚拟机进行防护。

2)大量虚拟主机可能基于不同操作系统类型和版本,安装有不同应用和服务,对安全策略有不同要求,难以统一管理。

3)对大批量虚拟主机进行威胁库和补丁更新,在运维层面的操作难度大,对生产的影响大。

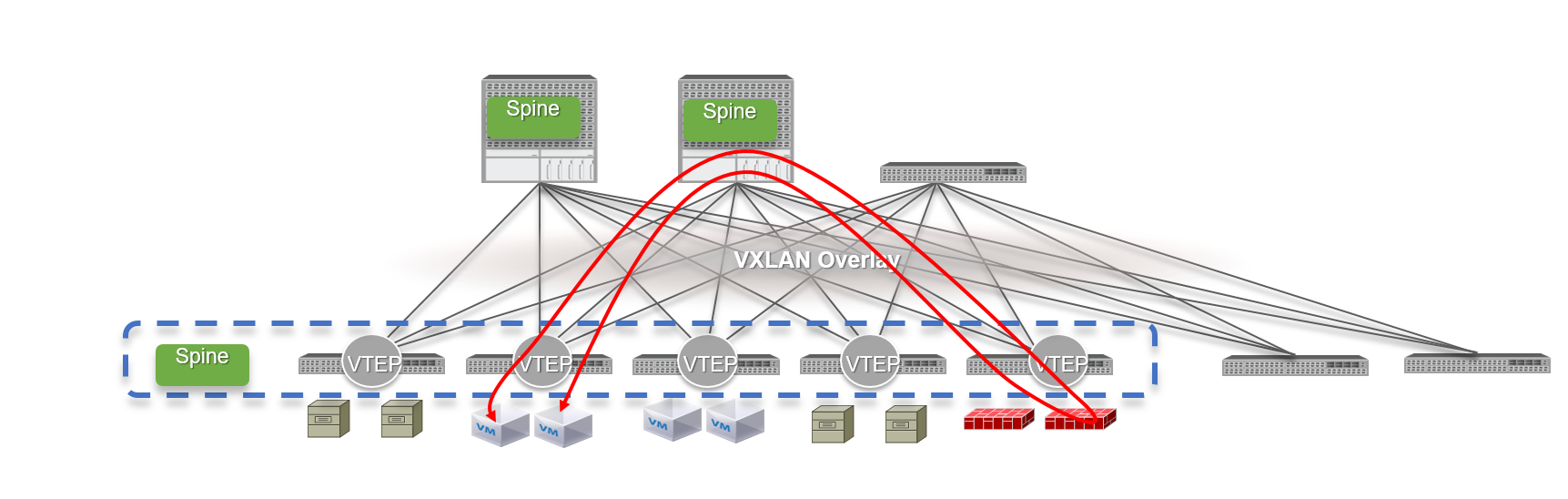

第二种,是网络设备厂商推出的基于硬件交换机的微分段解决方案(如下图)。

这种方案的原理是将同一子网的不同端点组(EPG)的虚拟机配置在隔离的 VLAN/PVLAN,从而使得虚拟机在虚拟交换机层面上无法互通。想要沟通,必须首先转发至 TOR 硬件交换机上,基于此实现 “安全服务链”。

但这种方式对用作 Leaf 节点的交换机型号和版本有严格要求,无论逻辑拓扑还是物理拓扑都很复杂,大量 “发卡弯” 流量的存在也将降低系统的可维护性。

“安全微分段” 内生在超融合架构中的原理和优势

基于虚拟化网络的微分段解决方案与以上方式不同,将 Hypervisor 管理的虚拟交换机 VDS,和容器网络接口 CNI 作为实施虚拟机和容器微分段的切入点,并通过在虚拟化和容器环境里,增加策略 “维度” 的方式,解决虚拟机和容器的数量、用途和位置不断变化的困境。

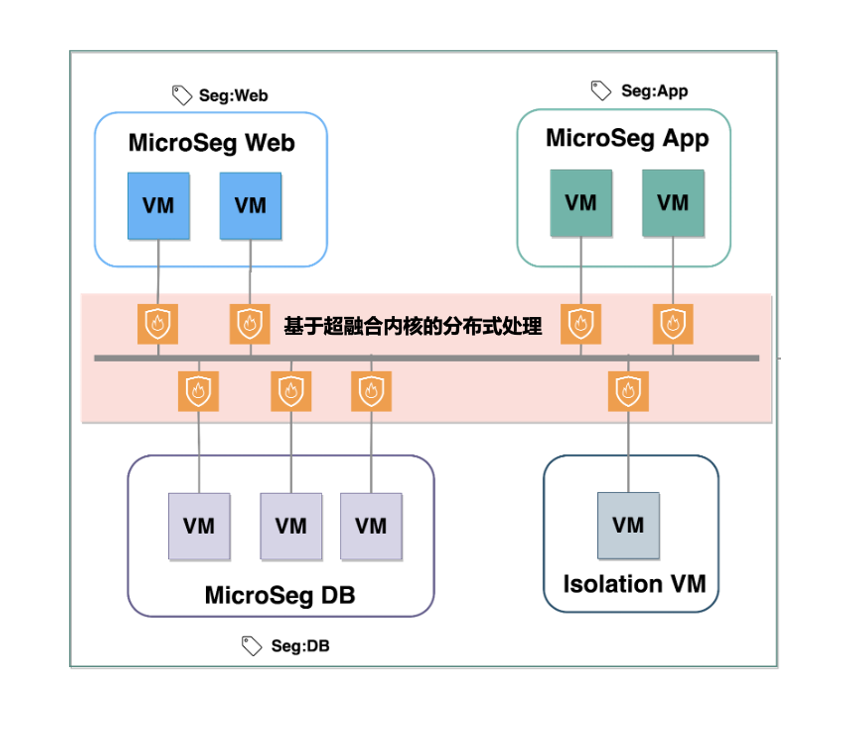

以 SmartX 网络与安全解决方案 —— Everoute 为例,SmartX 的安全微分段内生于超融合操作系统中(如下图)。

其通过在每台主机上运行专用进程,对虚拟机之间的通信流量进行直接管理。若要对一个或多个超融合集群启用安全微分段,仅需在集中管理器上将此功能与对应的虚拟交换机进行关联就可以。

开启后,虚拟机之间的数据包被 “允许” 或 “拒绝” 动作,其由集群上的每台主机分布式执行。

优势体现在四个方面:

- 不装插件:不在虚拟机上安装任何代理或插件,虚拟机可以采用任何操作系统、运行任何应用程序。

- 不动网络:无需变更任何网络线路,无需修改物理网络上路由器、交换机、防火墙的任何配置,面向物理硬件的网络连接,与应用之间将是松耦合关系,访问控制功能已经被抽象到虚拟化网络层,不再通过特定的硬件网络设备实现了。

- 没有瓶颈:安全功能分布在所有主机上,不会由于少数主机性能消耗过大而形成瓶颈。与此对照的是,基于专用设备(如 TOR 交换机、硬件防火墙等)承担安全功能,导致网络结构僵化、缺乏面向敏捷应用的容量和弹性,限制了应用以虚拟化、容器化方式的快速迭代和扩展。

- 应用可移动:应用层与特定物理设备解耦之后,同一个应用,可能被分布在不同物理位置、甚至不同的云上,虚拟化网络应在这些位置上保持同样的逻辑拓扑和功能;Everoute 安全策略可以跟随虚机位置进行移动,这就确保应用实现了“位置无关”的无缝连接和平滑迁移。

此外,以上提到的虚拟机管理、标签管理、安全策略管理、虚拟机隔离等安全运维操作,都可以在 SmartX 超融合系统的 “管理中心”—— CloudTower ——上完成。

CloudTower 是 SmartX 自主研发的多集群管理软件,在同一个管理界面上即可对不同集群上的虚拟机、分布式存储和安全微分段进行配置。虚拟机即使发生了跨集群的迁移,也仍然在原有 CloudTower 管理范围内,虚拟机标签可以保持、与标签关联的安全策略也可以在不同集群上被执行。

通过 CloudTower, 可有效减轻虚拟化和安全管理员繁重的日常操作。而对于采用 “标签” 为条件的微分段安全策略后的实际效果,也可通过其进行查看和监控,评估现有策略的有效性和适用性,确保必要的应用流量没有被中断

因此,Everoute 采用的基于软件 SDN 的微分段方式,是对于整体架构影响最小的方式。

Everoute 微分段安全策略举例

通过以上对比可以了解到,实施微分段的最佳切入点,是虚拟交换机。这是启用虚拟化或容器化环境所必需的原生网络组件。在此基础上应用 “标签” 和安全策略,是原生且最直接的微隔离方法。这就是 “内生安全” 的含义。

微隔离如果不是内生于虚拟化和容器平台,将不可避免地成为业务敏捷性的累赘。

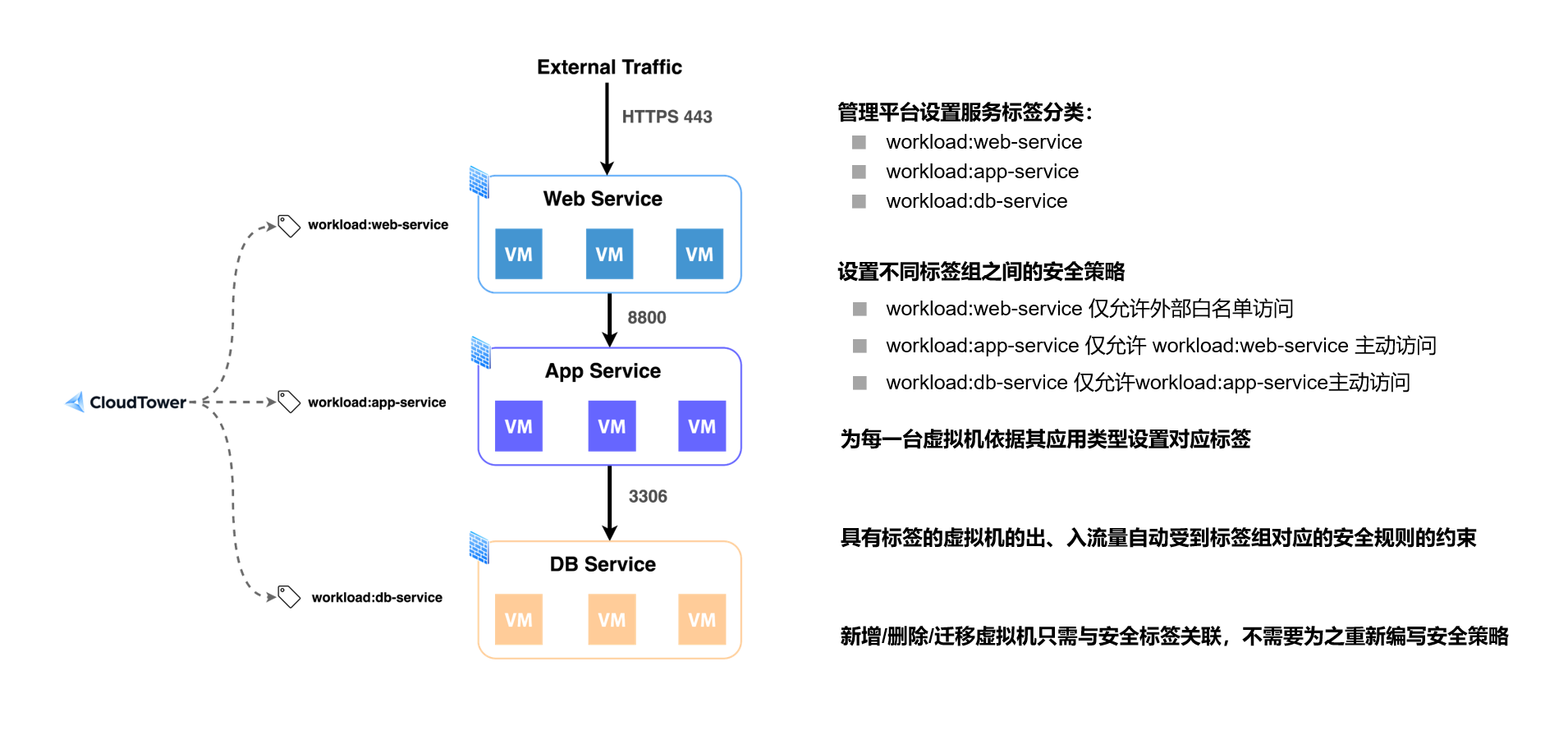

传统访问控制策略的基本要素是 IP 地址、协议和端口号,扩展的安全策略中还可能包含时间和 MAC 地址,最多可实现 “五维” 安全策略。

在 SMTX OS 环境中,可以设置 “标签(Tag 或 Label)”,并将标签作为一个新的安全控制要素,这就为安全规则的编写和维护带来了更多便利和可能性。制定包含六个 “维度” 的安全策略。

常见的一个 “Web-App-DB” 三层应用架构,如果每一层都由 3~4 个虚拟机或容器组成 (如下图)。

那么为这个应用编写基于 IP + Port 的安全策略,规则数量有可能多达十几条;当每一层中需要对虚拟机或容器进行增、删、改操作时,都必须调整与之关联的安全规则,甚至有可能需要调整 IP 网段设置。

与之对照的是,如果基于“ 标签” 这个维度在 Everoute 中制定安全策略,安全规则数量就可以减少到 3 条,而且对虚拟机或容器进行增、删、改操作,都不需要调整安全规则。

Everoute 的安全策略,以 “默认拒绝” 作为底线规则,这与 “零信任” 安全所要求的 “最小权限” 原则相一致。

如何对可疑虚拟机进行 “一键式” 隔离?

对于运维人员而言,没有什么安全措施是万全的保障,必须提前备好在突发安全状态下的紧急预案,才能对 “万一” 发生的安全事件进行快速响应。

Everoute 的微分段功能,也包含了对于虚拟机进行紧急隔离的技术方法。

具体来说,当管理员或安全运维中心(SOC)发现某个虚拟机的行为异常,比如某个用作文件服务器的虚拟机上的收/发流量突增,但所有普通用户都无法连接到这个服务器,此时就可以:

1)立刻通过超融合管理界面或 API 将这台虚拟机置于 “网络隔离” 状态。

2)被 “隔离” 的虚拟机与周边的通信被完全切断,不会再影响到同一环境内的其他虚拟机,为管理员排除安全威胁或系统故障争取了时间。

3)如果排查 / 修复过程中,管理员需要临时与虚拟机进行通信(比如需要通过运维跳板机上传补丁文件、运行远程诊断程序),则可以通过设置 “诊断隔离白名单”,允许被隔离虚拟机与特定目标之间的临时单点通信。

4)故障 / 安全漏洞修复后,还可以 “一键式” 恢复虚拟机的正常运行状态,隔离之前已经应用在这个虚拟机上的安全策略无需调整,重新生效。

以上是第二期的内容回顾。在下期分享中,张涛老师将介绍基于微分段技术实现东西向安全防护后,会给数据中心在虚拟化、网络、安全方面带来哪些思路和方法上的改变,并说明这些改变将如何影响和提升数据中心运维效率。

社区版 Everoute 下载

如果您想体验 Everoute 产品功能,可通过下载 SmartX 超融合套件社区版 5.0.1 来进行体验。

社区版 Everoute 支持通过使用 CloudTower 社区版 2.0.0 及以上版本进行管理,可为虚拟机提供分布式防火墙功能。

部署和使用方法可以从以下链接开始,参考官方文档:

http://docs.smartx.com/everoute-1.0.4/docs/user_guide/user_guide_01.html

点击下载 SmartX 超融合套件社区版,体验 Everoute 产品功能。也欢迎各位小伙伴添加管理员微信,加入 SmartX 用户社区,和我们一同成长~