SmartX 趋势分享

SmartX 趋势分享由 SmartX 团队内部分享的权威机构市场报告、全球重要媒体文章精选整理而成。内容涉及现代数据中心相关产业趋势以及金融、医疗、制造等行业全球用户需求与实践前沿洞察。本期,我们分享一篇 Gartner 关于零信任实践策略的文章1,帮助企业选择合适的技术与方案,提升网络安全水平。

安全和风险管理领导者必须要跳脱出厂商关于“零信任”的大肆宣传,通过实施两项关键技术,以最低权限访问和自适应安全降低风险。

Gartner 客户调查结果显示,大多数企业都处于零信任策略制定阶段。然而,供应商进行市场营销时经常过度宣传“零信任”这一概念,并将其简化为“新的和改进的”安全策略。许多安全领导者也将零信任视为网络安全的灵丹妙药。但零信任并没有涵盖网络钓鱼和敏感数据保护等威胁和安全问题的处理。同时由于传统应用、企业阻力、管理细粒度安全控制的复杂性和其他因素等限制,零信任的安全态势可能永远无法得到完全的实现。

然而,“零信任”这一概念作为一种网络安全的范式简化具有重要意义,即要求所有计算基础设施都要移除隐形信任,由显式计算和实时自适应的信任级别取而代之,以便在恰好的时间对企业资源进行恰量的访问。

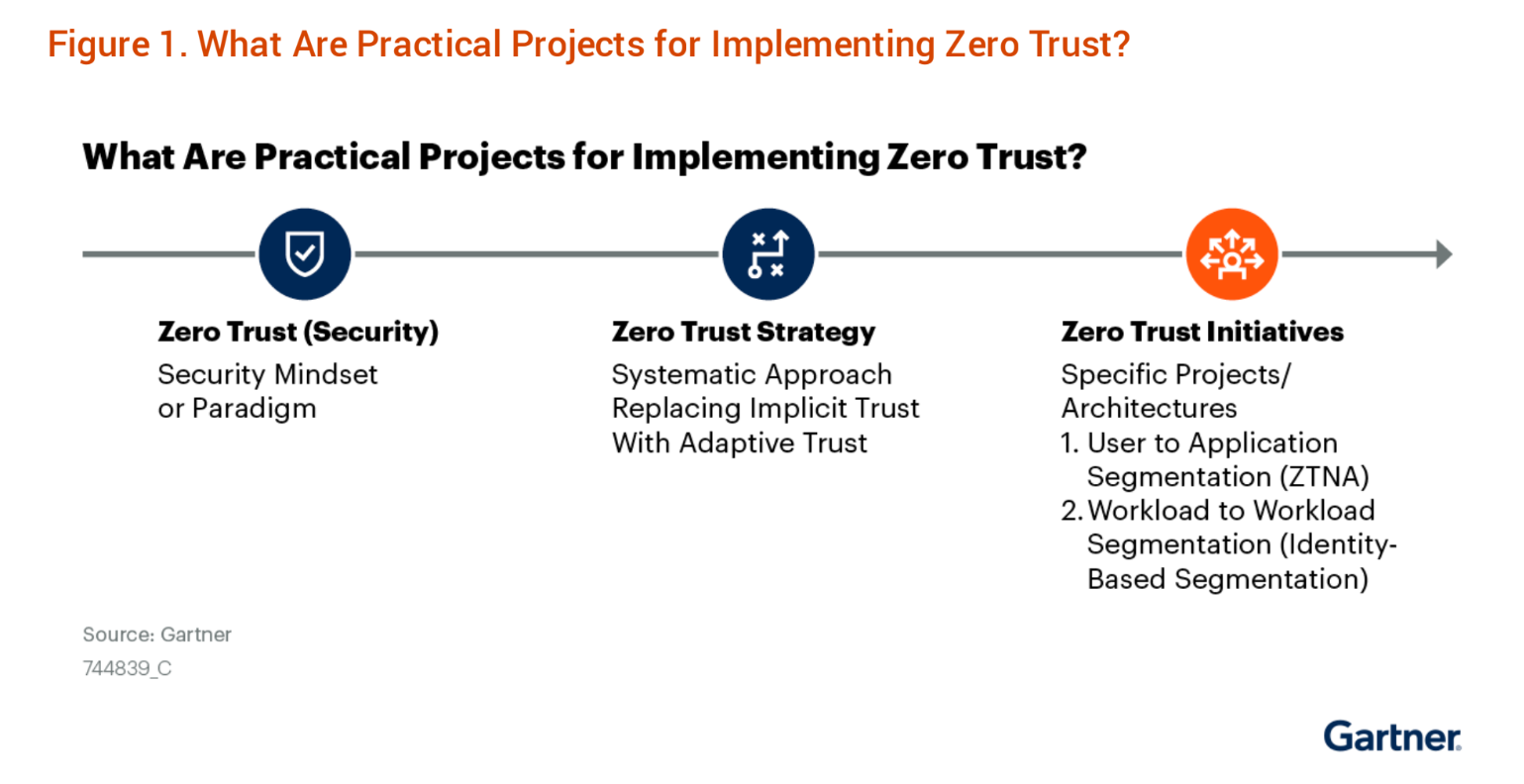

对于想要真正实现零信任的企业,我们建议企业关注两个主要的技术项目(参见图 1)。

图 1

由于传统网络安全模型存在过多的隐性信任,大多数零信任策略始于与网络相关的项目计划。零信任网络项目计划实施可分为两个领域:

- 聚焦于“用户到应用”分段的前端网络访问(ZTNA – Zero Trust Network Access)

- 聚焦于“工作负载到工作负载”分段的后端网络访问(基于身份的分段 / Identity-Based Segmentation)

不过在启动这些项目之前,企业必须先建立好切实的身份管理基础。

联合身份系统(Federated Identity Systems)

零信任需要安全、通用的联合身份管理系统。对于大型组织而言,用户和机器身份不太可能只有单一可信源。安全和风险管理领导者应当:

- 记录现有联合关系。

- 确定用户身份的可信源,包括第三方身份的来源。

- 制定并定义需要更强身份验证(MFA、CAC 卡、PIN 等)的策略。

- 开发标准化方法(例如证书),确定给定设备是托管设备还是非托管设备。

- 对于工作负载,定义如何建立机器和应用身份。

- 构建用于规模化容器和 Kubernetes 环境中的机器身份管理方法。

自适应访问控制(Adaptive Access Controls)

自适应访问将设备安全状态和位置等环境因素纳入考量,以实现更精细的资源访问控制。安全和风险管理领导者应当:

- 要求所有远程访问和 SaaS 应用访问都需要更强的身份验证。

- 强制所有 SaaS 应用,例如云 SSO(Single Sign On)或 CASB(Cloud Access Security Broker),执行基于环境的身份准入。

- 将设备安全状态评估纳入访问控制决策中。

- 将自适应访问控制与联合身份系统集成部署,以控制本地和云中的访问。

落实身份管理系统并具备足够的基础后,企业需关注到以下技术项目和关键问题:

“用户到应用”间的分段(ZTNA)

ZTNA 减少了员工、承包商和其他第三方对主要从远程位置访问资源的过度隐性信任。企业应先进行 ZTNA 产品试点,先针对承包商和第三方进行 ZTNA 试运行,然后进行概念验证(POC),用 ZTNA 产品测试应用,并使用观察模式学习用户和角色的访问模式,在此过程中构建访问规则。

安全和风险管理领导者应当:

- 盘点允许访问网络的所有 VPN 实例,并按一定周期更新准入列表。

- 确定 DMZ 中具有指定用户组的应用和服务器,并按一定周期更新准入列表。

- 使非托管设备的访问成为 ZTNA 架构的强制执行部分。

- 测试 ZTNA 解决方案与传统应用的兼容性。

- 定义用于组合用户属性和服务的访问规则,强制规定哪些访问者可以访问哪些对象。

- 确定是否需要本地规则管理和规则控制器。

“工作负载到工作负载”间的分段(基于身份的分段)

通过允许企业将单个工作负载设置为在通信时采用默认的拒绝模型(而非隐式的允许模型),基于身份的分段减少了过度的隐性信任。

企业应先对 campus 和服务器网络实施更概要的网络分段,以减少过多的信任区。与 ZTNA 一样,为了制定规则,观察模式对于了解工作负载和应用间的通信模式是必要的。然后,企业应针对工作负载的机器身份管理技术(如 SPIFFE, OpenID Connect 和 SAML 等)进行评估,以支持细粒度分段。当开始实施基于身份的分段策略时,先从一小部分关键资产开始进行尝试,然后再扩展到其他资产。

安全和风险管理领导者应当:

- 制定策略,共同管理本地部署、混合部署、虚拟化和容器等环境中的异构工作负载。

- 确定需要使用代理以外的方式(如基于网络或基于 API 编排)进行分段的工作负载。

1文章来源:What Are Practical Projects for Implementing Zero Trust?,Neil MacDonald,Gartner,2022.

点击下载网络与安全白皮书,了解 SMTX OS 如何通过微分段(基于身份的分段)构建零信任安全。